Orange Côte d'Ivoire a pour ambition d'étendre ses offres de service pour améliorer davantage la qualité de vie des citoyens et booster encore plus l'activité des entreprises. L'opérateur prévoit, à cette fin, de lancer la 5G en Côte d’Ivoire avant la CAN 2024. Dans cette interview, Didier Kla, le Directeur Orange Business et Broadband, relève les technologies émergentes de cybersécurité qui permettront de garantir un environnement sûr et fiable pour tous les utilisateurs.

Quel est l’état actuel de la 5G sur le continent africain et que représente cette technologie pour un pays comme la Côte d’Ivoire ?

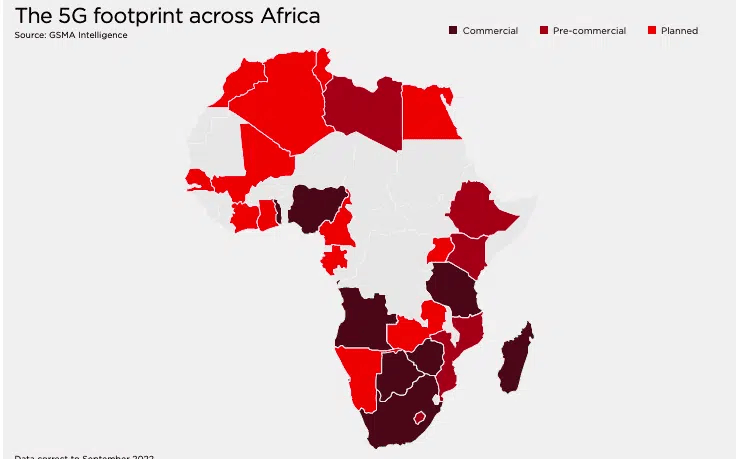

L’Afrique du Sud a été le premier pays africain à se doter de la 5G le 25 août 2018, puis le Nigéria a suivi en janvier 2022. Le continent est encore en état embryonnaire sur le sujet de la 5G, et cela représente en ce sens un enjeu structurant pour nos économies et nos industries. Les investissements dans cette technologie sont effectués au travers d’opérateurs télécoms comme Orange avec pour ambition d’étendre nos offres de services, mais aussi améliorer la qualité de vie de nombreux citoyens et booster les activités des entreprises présentent sur le territoire. De cette ambition, nous prévoyons de commencer le lancement et l’installation de la 5G en Côte d’Ivoire avant la CAN 2024 afin de bien préparer l’arrivée de millions de personnes venant du monde entier pour assister à cette compétition. Ce sera pour nous un exercice grandeur nature et un challenge important à relever pour la Côte d’Ivoire mais aussi pour le reste du continent comme vous pouvez le voir sur le graphique ci-dessous :

L’Afrique est un marché porteur grâce à ses caractéristiques naturelles et sa population. Il est donc de notre devoir de faire passer le continent à un niveau supérieur grâce à la 5G.

Pendant que le secteur mobile et les pouvoirs publics se préparent pour transiter vers la 5G, certaines inquiétudes émergent quant à la multiplication des appareils qui seront connectés en réseau et l’augmentation des points de routage du trafic. Ce qui ne faciliterait pas les contrôles de sécurité. Alors que dans d’autres secteurs, le déploiement de la 5G offre des atouts importants en matière de cybersécurité. Que devons-nous retenir en définitive ?

Toutes les technologies, 5G incluse, offrent de nombreux avantages, inconvénients et perspectives quant à l’évolution de nos sociétés d’aujourd’hui. Il en va donc de soi que ces technologies nécessitent également des contrôles de sécurité accrus, car on ne sait jamais qui les utilisent, et dans quels buts. Prenons un exemple concret : en août 2023, l’organisme Pôle Emploi qui s’occupe des chômeurs en France a été piraté et des millions de données personnelles ont été volées. Sans l’évolution des technologies, les informations et les actions pour contrer ce piratage auraient pris un certain temps. Cependant, grâce à des nombreuses technologies dont celle de la 5G, la faille a pu être détectée rapidement, l’organisme a pu mettre en place des actions rapides pour corriger le système et informer les personnes concernées par l’incident. Ce qu’il faut comprendre ici, c’est qu’aucun système n’est sans failles, mais chaque faille a une solution plus forte, c’est ce qu’on appelle l’évolution des technologies de demain.

Enfin, grâce à la 5G, il sera d’autant plus facile et rapide de trouver des solutions aux différents problèmes auxquels la Côte d’Ivoire fait face, il n’y a donc aucune crainte à avoir sur le sujet car chez Orange, nous travaillons également en parallèle du déploiement de la 5G sur le territoire, sur le déploiement massif d’offres de protection contre les cyberattaques. Nous restons donc convaincus que la 5G apportera un nouveau souffle technologique et un dynamisme important sur la société ivoirienne mais aussi sur ses différentes coopérations avec le reste du monde.

Dans la perspective du lancement de la 5G en Côte d’Ivoire, quelles sont les vulnérabilités auxquelles seront exposés les réseaux 5G et les applications que ceux-ci prendront en charge?

Comme dit précédemment, aucune technologie n’est sans failles, mais pour toutes les failles, il y a des solutions plus fortes. Qui dit 5G, dit augmentation et amélioration de la vitesse, et la facilitation de l'émergence d'un immense écosystème IoT ce qui donnera un compromis entre vitesse, latence (temps de réponse) et coût. De ce fait, les cybercriminels augmenteront aussi leurs différentes attaques traditionnelles comme :

a. Le phishing et le spear-phishing massif

Il consiste à envoyer un e-mail comportant une pièce-jointe et/ou lien cliquable qui semble provenir d’une source fiable afin d’obtenir des informations sensibles ou d’inciter le destinataire à entreprendre une action déterminée. Ce qui permettra au cybercriminel de recueillir les informations ou de charger un logiciel malveillant sur l’objet connecté utilisé.

b. Les attaques par logiciels malveillants Ici, le cybercriminel fait installer des logiciels indésirables au sein d’un système informatique comme :

c. Le déni de service (DDoS) Il altère le fonctionnement du réseau informatique en bloquant le serveur web, le serveur de fichier ou les boîtes mail. Des robots sont mobilisés en grand nombre pour saturer le système attaqué : c’est le début de pannes et dysfonctionnements en série.

d. L’attaque par Drive by Download Il consiste à propager un logiciel malveillant afin de repérer les sites web non sécurisés et intégrer un script malveillant dans le code HTTP ou PHP d’une page.

e. L’attaque de l’homme au milieu ou MitM Un hacker ou un serveur se positionne entre deux entités communicantes, par exemple un client et un serveur. Ainsi, il peut :

En plus des attaques citées plus haut, il faudra aussi faire face aux attaques des tours cellulaires physiques à courte portée dans les villes car elles seront dotées du partage dynamique du spectre (DSS), qui permet d’utiliser des tranches spécifiques du réseau pour la transmission de données, ou « le découpage du réseau ». Sur le plan des menaces, cela signifie que chaque tranche peut être attaquée indépendamment, et nécessitera également le déploiement dynamique d’une solution de cybersécurité.

Dans ce contexte, quelles sont les technologies émergentes de cybersécurité qui permettront à l’Etat, aux entreprises et aux consommateurs de profiter des opportunités des réseaux 5G dans un environnement de confiance

Quelques technologies émergentes de cybersécurité pouvant aider les gouvernements, les entreprises et les consommateurs à tirer parti des possibilités offertes par les réseaux 5G dans un environnement sûr et fiable :

Ces technologies, lorsqu'elles sont correctement mises en œuvre, peuvent fournir un cadre de sécurité solide pour les réseaux 5G, contribuant à garantir un environnement sûr et fiable pour tous les utilisateurs.

Quid de l’éducation des consommateurs au sujet des appareils connectés par l’internet des objets ?

L'éducation des consommateurs doit d’abord se faire sur l’utilisation prudente d’internet que ce soit pour un particulier ou un professionnel. En effet, l’IoT a pour source des objets connectés, et où sont connectés ces objets à Internet. Les consommateurs ne se rendent pas compte à quel point ils peuvent être vulnérables sur Internet. Comme mentionné précédemment, les cyberattaques sont nombreuses, et il suffit d’un manque d’inattention pour que des informations personnelles comme les informations d’une entreprise soient captées, divulguées et utilisées à mauvais escient.

S’agissant des entreprises, l’éducation doit commencer dès le début du contrat des salariés et pendant toute la durée de celui-ci. Par exemple, il est important de former les salariés à verrouiller leurs ordinateurs lorsqu’ils s’en éloignent, et de ne les prêter à personne sous aucun prétexte. De n’y brancher aucun matériel via un câble USB ou une connexion à distance sans être sûre que cela est fiable. On peut aussi leur apprendre à sécuriser leur téléphone mobile s’ils y connectent le compte de messagerie de l’entreprise, etc.

En ce qui concerne les particuliers, l’éducation passera par l’utilisation des réseaux fiables, des sites internet sécurisés ; ne pas partager ses informations sans une double vérification de sécurité, etc.

Dans les deux cas, il est essentiel de mettre en place des protocoles de sécurité très stricts pour éviter toutes tentatives de cyberattaques. Il faut donc travailler sur la sécurité, la sauvegarde, des audits et contrôles réguliers (pour les entreprises), ce qui est un vrai rempart de protection.

En conclusion, comment se préparer à être résilient à l’ère de la 5G ?

Pour être résilient à l'ère de la 5G, il est essentiel d'adopter une approche proactive et globale de la cybersécurité. Il s'agit notamment de :

1. Comprendre les risques : Etre conscient des vulnérabilités et des menaces potentielles qui accompagnent la 5G et les technologies IoT. Cela inclut l'augmentation des surfaces d'attaque, les menaces sur la chaîne d'approvisionnement et les préoccupations en matière de protection de la vie privée.

2. Mettre en œuvre des mesures de sécurité robustes : Utilisez des technologies de cybersécurité avancées telles que l'IA et l'apprentissage automatique, la Blockchain, ou des approches technologiques telles que l'architecture Zero Trust et le Secure Access Service Edge (SASE) pour protéger vos réseaux et vos appareils.

3. Éduquer les utilisateurs : Veillez à ce que tous les utilisateurs, des consommateurs aux employés, soient sensibilisés aux pratiques sûres d'utilisation des appareils connectés et à l'importance de la confidentialité des données.

4. Planifier la réponse aux incidents : Mettre en place un plan de réponse aux incidents de sécurité. Il peut s'agir d'utiliser des outils d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR) afin d'identifier et d'atténuer rapidement les menaces.

5. Surveillance et mise à jour régulières : Surveillez régulièrement vos réseaux et vos appareils pour détecter toute activité inhabituelle, et mettez à jour tous les logiciels et systèmes pour les protéger contre les nouvelles menaces.

En prenant ces mesures, nous pouvons tirer parti des possibilités offertes par la 5G tout en minimisant les risques de cybersécurité qui y sont associés.

Par Anselme AKEKO